自動車産業サイバーセキュリティガイドラインを読み解く~ 自動車産業サプライチェーンが実装すべき対策~

自動車産業のサイバーセキュリティ対策

2022年2月に発生した小島プレス工業のシステム障害はトヨタ自動車全体の工場稼働に影響を与えました。自動車メーカーだけではなく、サプライヤーにもサイバーセキュリティの脅威が及ぶようになったことを背景に、業界全体でセキュリティ対策に動き始めています。

日本の自動車生産企業を会員とする業界団体である日本自動車工業会(JAMA)と日本自動車部品工業会(JAPIA)は、自動車産業全体のサイバーセキュリティ対策のレベルアップや対策レベルの効率的な点検を推進することを目的として、セキュリティガイドライン(対策項目、基準)を2020年3月31日に初版を策定しました。

本コラムでは、自工会/部工会・サイバーセキュリティガイドラインを読み解いていきます。

ガイドライン策定の背景

2021年1月、WP29(国連欧州経済委員会/自動車基準調和世界フォーラム)のサイバーセキュリティ法規「UN-R155」が発効されました。新型車販売において、この法規への対応が段階的に義務化されます。すでにOTA(Over the Air:無線ソフトウェア更新機能)対応の新型車への規制が開始されており、それ以外の新型車や継続生産車についても今後、適用範囲が拡大します。

同法規にて求められている要求事項には、自動車製造の開発・生産・市場投入後のフェーズにおけるプロセスに加え、自動車メーカーへ部品やサービスを供給するサプライヤーに関する要求も含まれています。また、近年のサイバー攻撃の特長として、標的となる企業そのものではなく、関係企業/取引先企業の脆弱性をついた不正侵入/踏み台攻撃/不正プログラム埋め込みといった、サプライチェーンを狙った攻撃が増加している状況です。これらのことから、サプライヤーも含めた自動車業界全体で、統一されたサイバーセキュリティ対応が要求されていると考えられます。

このような背景をふまえ、一般社団法人日本自動車工業会(JAMA)と日本自動車部品工業会(JAPIA)は共同で、サイバーセキュリティ・サプライチェーンリスクマネジメントに関するガイドラインとして、「自工会/部工会・サイバーセキュリティガイドライン」を作成しました。このガイドライン作成にあたり、経済産業省から発行されている「サイバー・フィジカル・セキュリティ対策 フレームワーク」が参照されています。フレームワークのすべてを網羅するのではなく、中小企業も実践すべき最低限の基準とするために項目の選別が行われています。

ガイドラインの概要

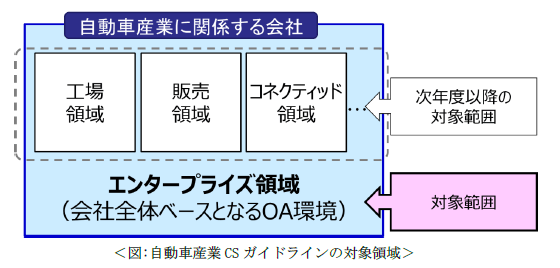

2023年2月現在、ガイドラインの最新版(2022年3月31日改訂のV2.0)は第一弾として位置付けられており、自動車産業に関係するすべての領域ではなく、エンタープライズ領域(会社全体のベースとなるOA環境)が対象となっています。これは、企業の規模によらずに利用できる、必要最低限実施すべき対策項目を示すことが目的となっています。今後、対象範囲は他の領域にも拡大され、設備分野や販売店、車両向けの項目整備が進められる予定です。

ガイドラインは、ガイドライン本体と付録(チェックシート)により構成されています。ガイドライン本体では、セキュリティ対策としての要求事項・達成条件の他、ガイドラインの活用方法や用語集など、対策を進めるうえで参照しておきたい内容が記載されています。付録(チェックシート)では、本体に記載の要求事項・達成条件に対する自組織の評価や対応状況を記録します。セキュリティ対策状況の実態把握には、チェックシートを主に活用することとなります。

ガイドラインの活用(チェックシートによるセルフ評価)

ガイドラインを活用することで、セキュリティ対策を「何から始めればよいかわからない」といった組織/担当者も最初の一歩を踏み出すことが可能となります。以下の様な活用が想定されます。

- セキュリティ対策不足箇所の洗い出し

- 不足しているセキュリティポリシーの策定

- 事例を基にした、セキュリティ対策の具体的な実装検討

- セキュリティに関する組織内教育やサプライヤー向け啓発活動における議題検討

チェックシート内の事例や、別途公開されている解説書などを活用することで、組織のセキュリティ向上を目指すことができます。

※解説書:JAMA・JAPIA 自工会/部工会・サイバーセキュリティガイドライン V2.0 解説書

チェックシートを使用した、組織のセキュリティ対策状況確認

それでは実際にチェックシートを基にした、セキュリティ対策状況の達成度合い確認手法を説明していきます。ガイドラインでは、最低限実施すべき項目から最終到達点として目指すべき項目までのレベルを3段階に定義しており、その中でもレベル1は最低限実施すべき項目となります。確認の結果、実施不足や実施漏れがある場合には、早急な対処着手をご検討ください。

| レベル | 求められる対策内容 |

| 1 | ・セキュリティ対応方針の策定、機密情報取扱ルールなどの規定、順守 ・セキュリティ対策に関する教育の実施 ・セキュリティに関する関係会社との取り決め(情報取扱方法、事故発生時の役割明確化など) ・情報資産のリスクアセスメント ・マルウェア対策製品の導入、データバックアップの実施 など |

| 2~3 | レベル1の内容に加え、 ・不正アクセス・侵入、異常行動の検知 ・サイバー攻撃や予兆の監視・分析体制整備 ・セキュリティ対策に関する訓練の実施 ・事業継続計画/緊急時対応計画の作成 など |

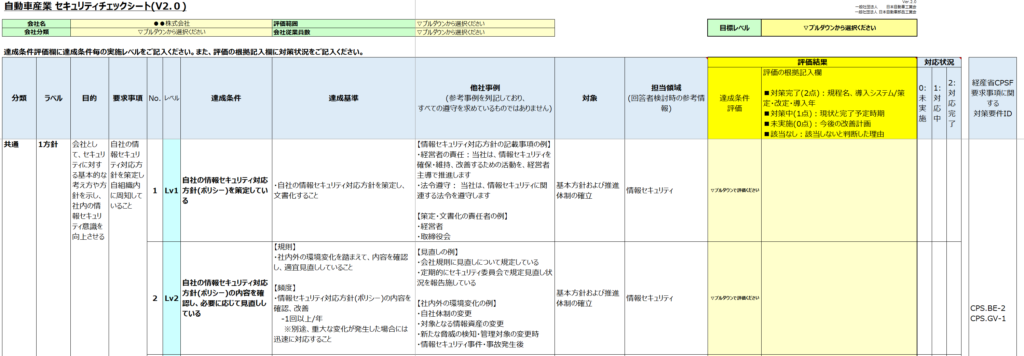

チェックシートは、以下の構成となっています。各項目について説明します。

- 基礎情報入力欄:会社分類や評価範囲(全社/一部)、会社従業員数を入力します。

- 目標レベル設定欄:自組織の現在もしくは目指すべき位置づけを基に、目標レベルを選択します。この選択に応じて、シート内のチェック対象外項目が自動的にグレーアウトされます。

- 達成条件評価欄:求められる要求事項および達成条件などを参照し、自組織の達成状況の評価を記入します。

チェックシートのNo.54“機密区分に応じた情報の管理ルールを定めている”を例に、評価の進め方と記入方法を説明します。

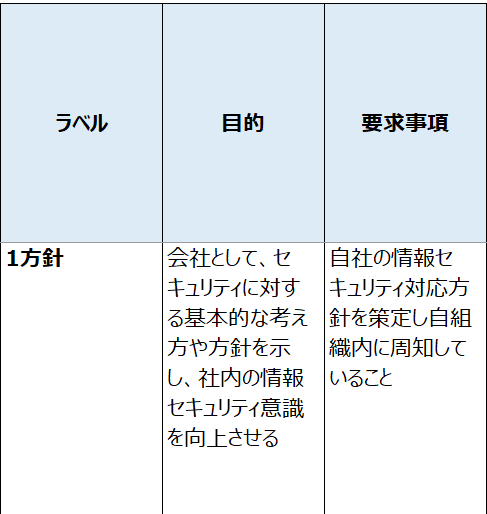

“ラベル”には、セキュリティ対策項目の目的や要求事項を端的に表現した題目が記載されています。”目的”には、この項目を実施する目的、”要求事項”には、対策として求められる事項の概要が記載されています。この項目においては、機密情報の漏えいを防止することを目的に、情報資産(電子ファイルや紙文書などのデータ、サーバー/PCなどの装置)に機密区分を設定して管理することを要求しています。

“達成条件”には、要求事項の達成条件が記載されており、複数の条件充足が必要な要求事項も存在します。”達成基準”には、どの様な対応を行うことで達成したと言えるのかが示されています。しかし、この達成基準は具体的な記載ではない場合もあり、「結局何をすればいいの?」という状況に陥ることもあるかと思います。その際の参考として”他社事例”が用意されています。この項目の場合、自組織において「機密文書には機密度の明示を行っており、機密度ごとに取扱制限事項を定めることを、社内規程に明記している」など、この事例と同等の対応ができていれば達成していると判断してよいでしょう。

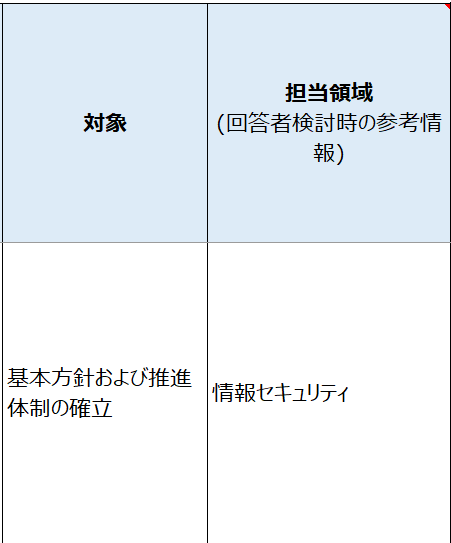

“対象”には、この項目を実施することにより保護される対象(PC、サーバーなど)や、達成できるセキュリティ対応(認証とアクセス権、入退場管理など)が記載されています。”担当領域”には、項目の達成状況を判断するのに適切と想定される部署・担当の例が記載されています。すべての項目をセキュリティ担当/IT担当が判断するのではなく、法令関連は法務担当、パートナー対応関連は購買・調達担当、といった役割分担の参考にご活用ください。

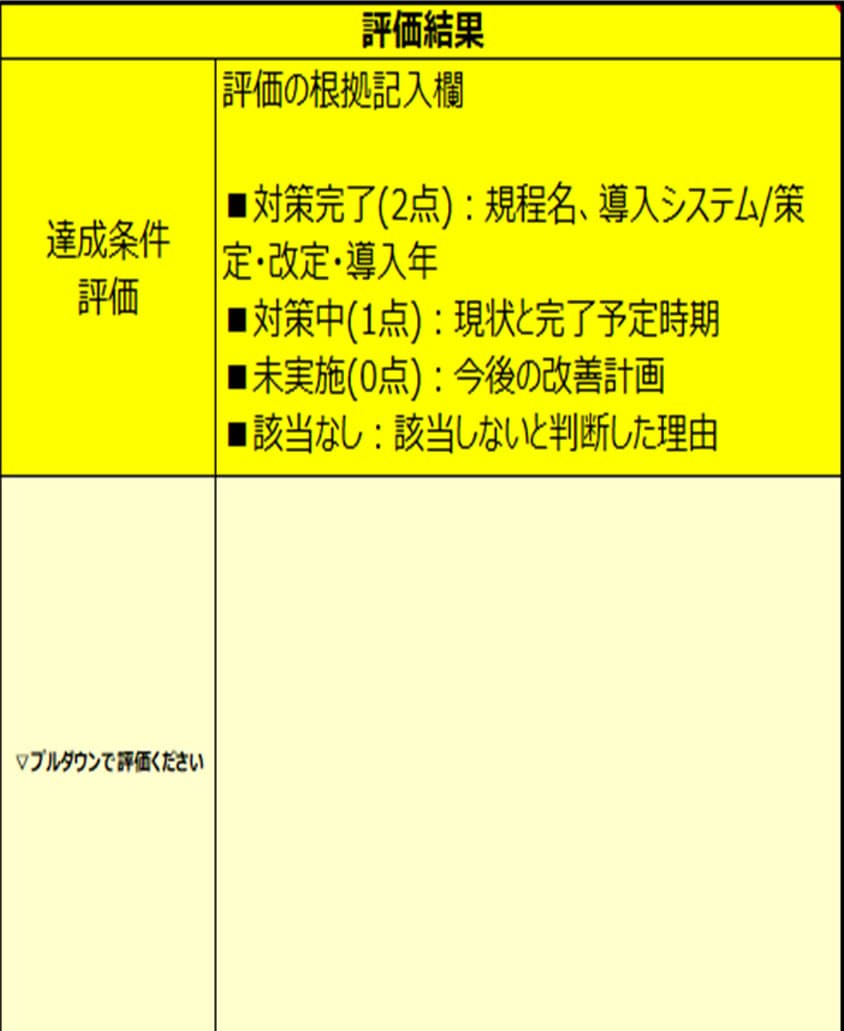

ここまで参照した内容を基に、評価結果欄の”達成条件評価”、”評価の根拠記入欄”という2列へ評価を記載します。

“達成条件評価”には、”達成基準”や”他社事例”を基に、自組織の達成状況を評価した値を入力します(2:対策完了、1:対策中、0:未実施、該当なし)。”評価の根拠記入欄”には、評価値によって以下の様な内容を記載します。

| 評価 | 評価の根拠・補足として記載する内容 |

| 2(対策完了) | ルール化による対応の場合: 達成基準に相当する内容が記載された規程名、策定年など 製品やツール、システムの導入による対応の場合: 達成基準を満たしている対象の名称、導入年など |

| 1(対策中) | 現状の対応状況と完了予定時期 |

| 0(未実施) | 今後の改善計画(対応概要、日程など) |

| 該当なし | 自組織において必要のないセキュリティ対応であると判断した理由 |

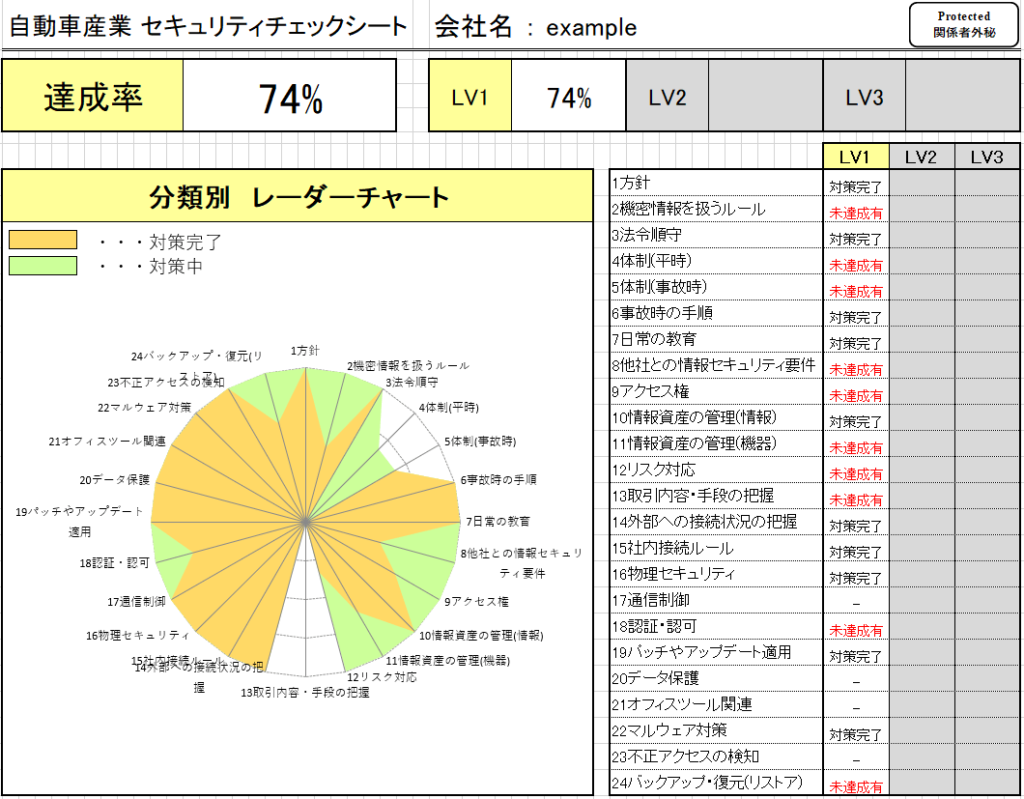

評価記入が完了したら、達成率の確認となります。今回の例では目標レベルを1としたため、Excelブック内の「Lv1」シートを参照します。

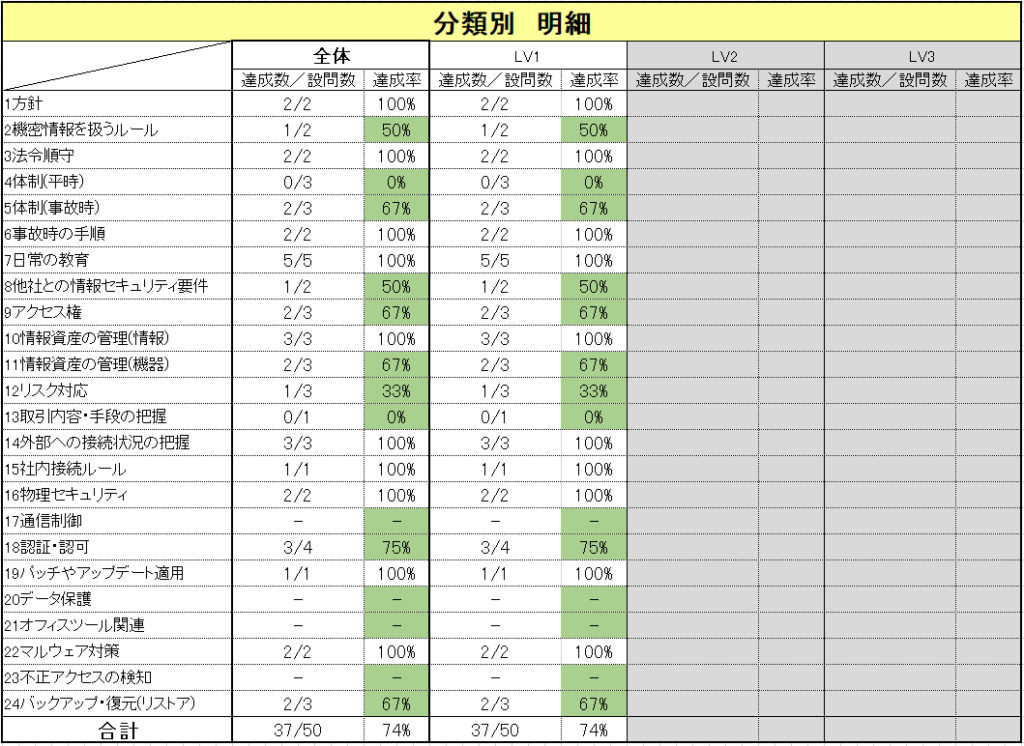

一定の達成率となっているようにも思えますが、LV1は「自動車業界として最低限、実装すべき項目」となっているため、100%となるように改善を進める必要があります。なお、当シートの右上には”Protected 関係社外秘”とのラベル付けがされています。これは、当該シートの内容が組織の弱点を表したものとなっているためであり、評価結果は公開NGです。取扱いには十分ご注意ください。シート下部には分類別の明細が表示されます。対策の優先度づけにご活用ください。

必要な対策を早急に進めるには?

チェックシートを基にした確認により、組織内で早急に対処すべき課題がみえてきます。チェックシートでも対策事例などが記載されていますが、「対応要員が確保できない」「不足箇所が多すぎて優先度がつけられない」などの課題が発生することもあり、なかなか次の一歩を踏み出せないということもあるのではないでしょうか。

シーイーシーでは、そのような困りごとに対応できるさまざまなサービスを展開しております。ガイドラインにて対応が求められている項目を基に、その一例を紹介いたします。

| 課題例 | 対応するサービス |

| 対策の優先度検討 | 情報セキュリティアセスメントサービス |

| ルールの作成(セキュリティ対応方針、規程など) | セキュリティポリシー策定支援サービス |

| マルウェア対策製品導入など | 対策設計・導入支援サービス |

| 不正アクセス・侵入検知、監視・分析体制整備 | CEC SOC マネージドセキュリティサービス |

情報セキュリティアセスメントサービス

組織における情報セキュリティの現状を評価し、改善に向けた方針案や実行優先度をご提示するサービスです。セキュリティの国際規格であるISMS(ISO27001)や、技術的な対策項目をまとめたガイドラインであるCIS Controlsなどを評価指標とし、組織のセキュリティ課題抽出、リスクの可視化、対策方針の提示を行います。

ガイドラインによるチェックの結果、不足箇所が多くて優先度づけが困難であるといった場合にも、まずは本サービスのご利用をご検討ください。チェック結果を基にした次の一歩をご提案いたします。

セキュリティポリシー策定支援サービス

組織の実態にあったセキュリティポリシーやガイドラインの策定を支援するサービスです。情報漏えいなどの起因となる内部不正やヒューマンエラーは、「ルールが定まっていない」ことも原因の一つとなり得ます。また、情報資産を守るために必要となる対策や、対策により影響を受ける業務や範囲は、組織によりさまざまです。本サービスでは綿密なヒアリングにより、その組織に必要な「セキュリティ対策のために、全員が遵守できるルール」の策定を支援いたします。

ガイドラインによるチェックにて、不足していることが判明したセキュリティ対策に関するルールを追加・改訂するだけでなく、より網羅的なセキュリティ対策を行うための基礎を構築したいとお考えの組織にもお勧めいたします。

対策設計・導入支援サービス

さまざまな製品ベンダーから提供されているセキュリティ対策製品についての設計・導入作業を行うサービスです。日々複雑化・高度化が進むサイバー攻撃・セキュリティ脅威に対応するために、対策製品の設計や設定に求められるスキルも高度化しつつありますが、当サービスにて適切な設計・導入を実施いたします。「まずは対策製品を導入する」に留まらない、将来的なセキュリティ課題への対応や運用効率化なども意識した提案を含む、設計・構築サービスを提供いたします。

CEC SOC マネージドセキュリティサービス

当サービスは、ガイドラインの定義によるセキュリティレベルがLv2~3の組織での利用が想定されるサービスです。セキュリティ対策製品やサービスを導入するまでは良かったが、高スキル要員の確保困難/設定チューニング不備などによるアラート対応遅れが発生し、防御遅延/被害拡大に発展することもあり得ます。そのような課題に対し、経験豊富な専門家による高度な運用、異常検知、通報、対処助言といったサービスを提供いたします。

さいごに

今回は、「自工会/部工会・サイバーセキュリティガイドライン」が作成された背景と、ガイドラインを基にしたセキュリティ対策検討の手順について解説いたしました。チェックシートを用いた確認により、セキュリティ対策の課題を洗い出し、何をすべきかが見えてくると思います。未実装の項目が多い組織においては「何から手をつけてよいかわからない」、一定の対策が実装されている組織においては「次のステップとして何をすべきか」といった悩みも発生することと思います。セキュリティ対策に関する要件・目標が明確となっていない状況からのご相談についても、シーイーシーの豊富な経験を基に支援いたします。お気軽にご相談ください。