【医療情報システムの安全管理に関するガイドラインを読み解く】 セキュリティ対策マップからみる、脆弱性ポイントと対策

2018年頃を境に、ランサムウェアやマルウェア「Emotet」などによる病院へのサイバー攻撃が頻発しています。しかも近年では、電子カルテシステムなど、インターネットから分離しているネットワークであっても、ランサムウェアに感染する事例が発生しています。サイバー攻撃のリスクを最小限に抑えるためには、病院のネットワーク構成に対応したセキュリティ対策を行っていく必要があります。

前回は、医療機関に対するサイバー攻撃の増加や、サイバー攻撃への備えについて解説しました。

2回目となる本コラムでは、2021年1月に厚生労働省から発表された「医療情報システムの安全管理に関するガイドライン 第5.2版」に沿って、医療機関のセキュリティ対策について解説します。

ランサムウェアについて詳しくはこちらから

病院のネットワーク構成とは?

病院のセキュリティ対策を考えるにあたり、ネットワーク構成を見ていく必要があります。医療機関のネットワーク構成は、その利用目的や取り扱う情報などの観点から、大きく3つに分けている場合が多いようです。

- 「外部(インターネット)に接続されているネットワーク」

- 「インターネットから分離している院内ネットワーク」

- 「部門ごとに構成されているネットワーク」

この3種類の病院ネットワークについて、構成内容を詳しく見ていきましょう。

外部(インターネット)に接続されているネットワーク

病院で働く医療従事者や職員が一般業務でメールやインターネットを使用するネットワークです。病院内での移動が多い医師が自分のノートパソコンをどこでも利用できるよう、インターネットに接続できるWi-Fiネットワークを整備している医療機関も増えています。患者が利用する病室内のWi-Fiネットワークもこのネットワークに入ります。

インターネットに接続されているため、外部からのサイバー攻撃も想定したセキュリティ対策を実施します。患者の個人情報など、センシティブ情報はこのネットワークに持ち込まない運用を行います。

インターネットから分離している院内ネットワーク

患者の個人情報などのセンシティブ情報データを含むシステムは、インターネットから分離したHIS(Hospital Information System/病院情報システム)と呼ばれる院内ネットワークで運用します。

このHISには、電子カルテシステムや薬剤システム、検査システム、予約受付システムなどが含まれます。

部門ごとに構成されているネットワーク

医療機関内には、検査部門や手術管理部門など、さまざまな部門が存在しています。その部門ごとの機器から取り込んだデータには、個人情報などが含まれているため、HISと同様にインターネットから分離して運用します。

部門ごとのネットワークの管理は、それぞれの部門に任されている場合もあります。

セキュリティ対策マップから見る、脆弱性ポイントと対策

医療機関では個人情報を含むシステムはインターネットから分離して運用することが基本です。しかし、それぞれのネットワーク構成には脆弱性ポイントも存在しており、インターネット分離をしていてもサイバー攻撃の脅威が完全になくなるわけではありません。

ランサムウェアのようなサイバー攻撃は自己拡散型であるため、一度でもネットワーク内に侵入してしまえば、気づかないうちに感染を拡大し、取り返しがつかなくなることがあります。

「医療情報システムの安全管理に関するガイドライン」に準拠したセキュリティ対策マップに沿って医療機関のセキュリティの脆弱性ポイントと対策について見ていきましょう。

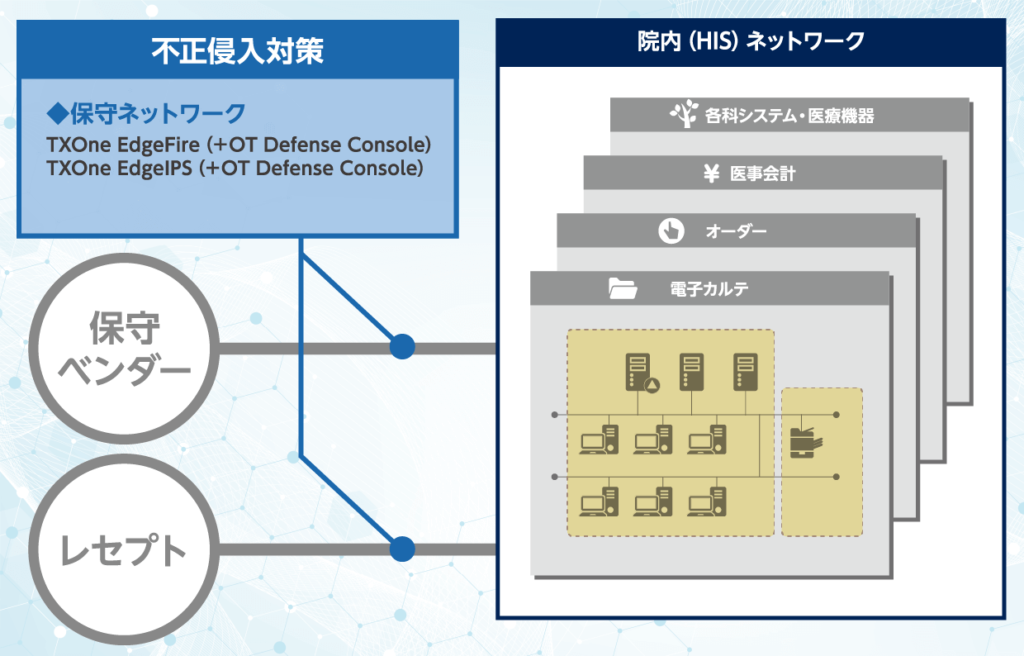

(A)保守ベンダーやレセプト(診療報酬明細書)など、データの入口・出口

院内ネットワークや部門ネットワークがインターネットから分離されていても、保守用パソコンや保守目的でリモートアクセス用の通信ポートを開けている端末を、保守ベンダーがインターネット接続している場合があります。

レセプトについても、インターネットに接続して行うオンライン請求が増えています。このようなデータの入口・出口に対して不正侵入対策を行うことが必要です。

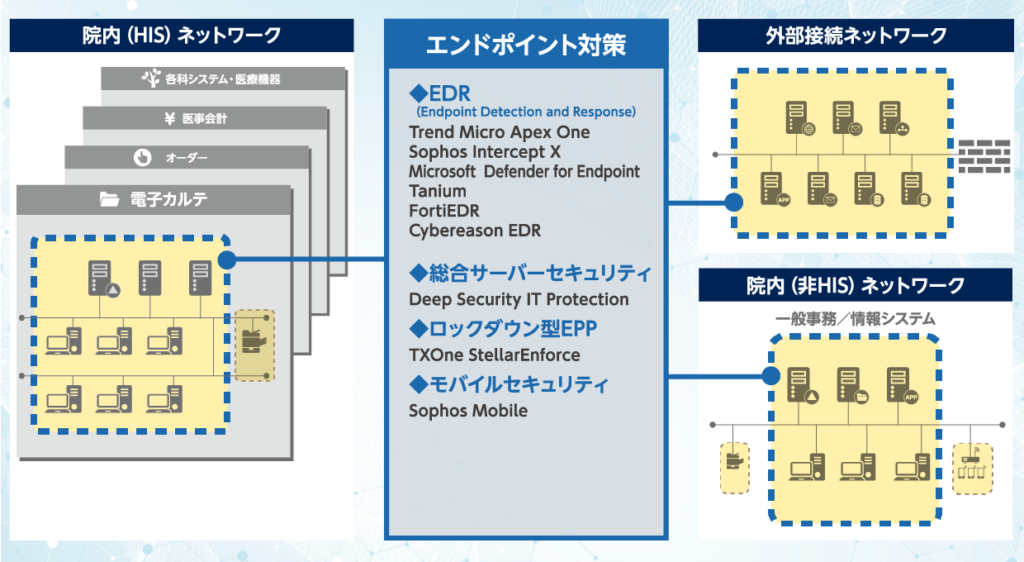

(B)エンドポイント対策

必要なデータが院内ネットワークや部門ネットワークにある場合には、USBメモリなどに保存して取り出す必要があります。そのUSBメモリーがマルウェアに感染していた場合には、USBメモリーを差し込んだ端末を媒介にして感染が広がることになるため、エンドポイント対策も重要です。

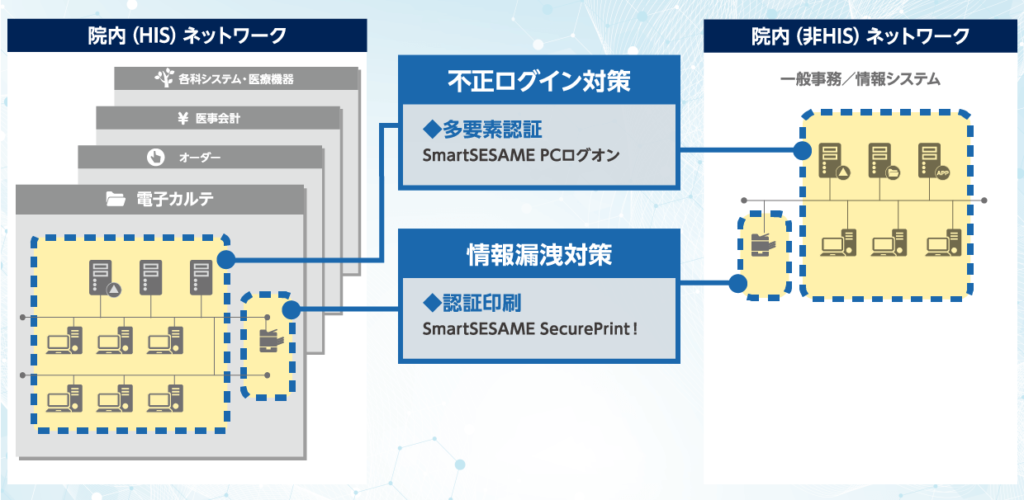

(C)機密文書持ち出しや不正操作などへの内部対策

ネットワークがインターネットと分離されていても、機密文書持ち出しからの情報漏えいといったヒューマンエラーは防げません。また、端末の不正操作による情報漏えいが起こる可能性もあります。このようなインシデントに対する内部対策も行っていく必要があります。

(D)ネットワーク分離

ネットワークをインターネットと分離していないと外部からのサイバー攻撃のリスクが高まります。ネットワーク分離を行ってセキュリティリスクを低減することが必要です。ネットワーク分離のため仮想基盤や帯域拡張などを行うとコストが高額になりがちですが、シーイーシーではコストと利便性を両立したインターネット分離ソリューション「Secure Gateway」もご用意しています。

まずはHISサイバーリスクチェックを!

公立・民間を問わず、病院の規模や状況に合わせたセキュリティ導入実績を豊富に持つシーイーシーでは、病院のセキュリティ課題を包括的に支援する、フェーズ別サービスを提供しています。まずは企画立案フェーズの「HISサイバーリスクチェック」からスタートしましょう。

企画立案フェーズ

「HISサイバーリスクチェック」を行い、病院プラットフォームやネットワークに潜む脅威をあぶり出し、安全レベルの判断や対策検討に必要な情報を提供します。その上で、セキュリティポリシーの策定支援を行います。

提供サービス

- HISサイバーリスクチェック

- 脆弱性診断

- セキュリティポリシー策定支援

設計・構築フェーズ

システムや病院ごとに分断されたセキュリティについて、公平な視点で全体最適化・コスト効率などの問題点や解決策を提示する「セキュリティアドバイザリー(セキュリティなんでも相談窓口)」を提供します。本サービスはセキュリティのセカンドオピニオンとしても活用いただけます。

また、CSIRT(緊急対応体制)の構築支援も行います。

提供サービス

- セキュリティアドバイザリー(なんでも相談窓口)

- CSIRT構築支援

運用保守フェーズ

セキュリティ脅威の温床となる複雑なネットワーク、サイロ化システム、多数のブランチ構成に対して、透過的なセキュリティ監視・相関分析を行うCEC SOC(マネージドセキュリティサービス)を提供します。年間8億件のアラート検知による知見・ノウハウを持つシーイーシーには、CISSP(セキュリティ プロフェッショナル認定資格制度)、情報セキュリティスペシャリスト、CEH(認定ホワイトハッカー)など、高度セキュリティ資格の保有者が多数在籍しており、充実した情報セキュリティ教育を実施します。

提供サービス

- セキュリティ運用監視

- 情報セキュリティ教育

【医療機関向け】

総合セキュリティソリューション

増大する医療現場のセキュリティリスクを解決する

近年、ランサムウェアなど医療機関に対するサイバー攻撃が増加し、セキュリティリスクが高まっています。 適切なセキュリティ対策を行うには、まず現状を把握することが大切です。セキュリティ対策マップで、ネットワークの虚弱性や対策ポイントを可視化、医療機関に必要なセキュリティ対策を紹介します。