製造DXの加速が招くセキュリティリスクとは ―スマート工場のサイバー攻撃対策―

インダストリー4.0を具現化した先進的な工場であるスマート工場、そして、デジタルデータを活用した製造現場の変革である「製造DX」。近年、急激に加速している工場の見える化、つながる化は生産性向上などのメリットを生む一方、外部からサイバー攻撃を受けるきっかけをつくるという危険性もはらんでいます。

本記事では、製造DXを進めていくうえで押さえておきたい、サイバー攻撃のリスクやその対処方法について詳しく説明していきます。

スマート工場がサイバー攻撃の的に

近年、人手不足対策や生産性向上を目的として工場のスマート化が進んでいます。

生産設備の稼働状況の見える化や、業務の省人化が進む一方で、これまでスタンドアローンで稼働していた機器が外部とつながること、すなわち外部から侵入する経路ができてしまう点を多くの製造現場が危惧しています。それでは、工場がどれくらいサイバー攻撃に晒されているか、その実態を見ていきましょう。

スマート工場が受けるサイバー攻撃の実態

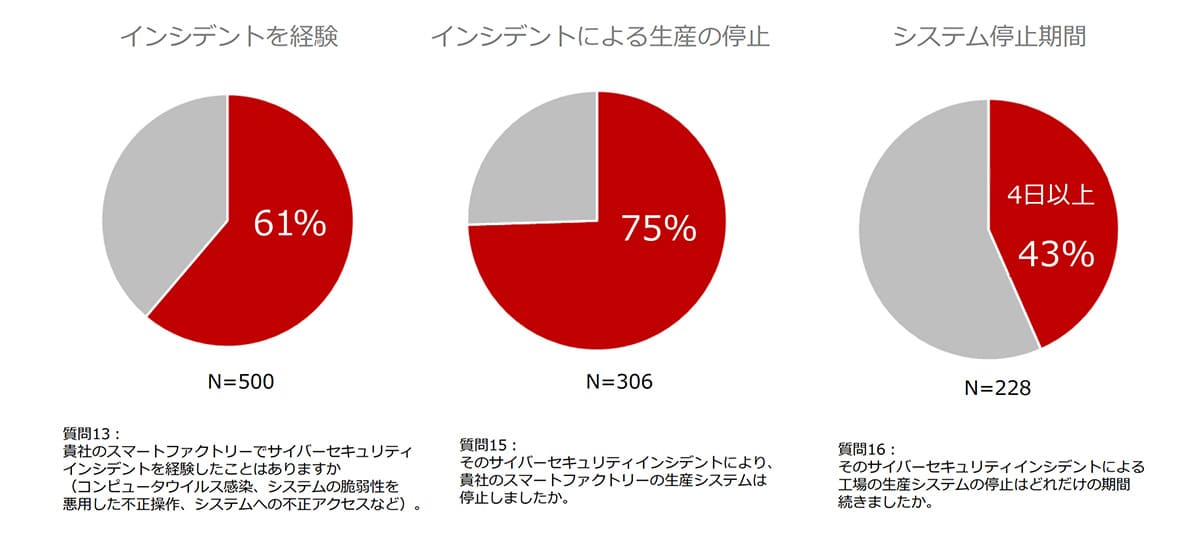

こちらは、2020年11月~12月にトレンドマイクロ社が日本、米国、ドイツの3カ国500名を対象として行った「スマートファクトリーにおけるセキュリティの実態調査」の結果です。調査対象企業の61.2%が何かしらのインシデントを経験。さらに、そのうち74.5%が生産システムの停止を伴う被害に遭遇。しかも、その被害のうち43.4%が、4日以上の生産システム停止を余儀なくされていました。

このように、実に調査対象の半数以上の事業者が攻撃を受け、さらに実際、生産システムの停止という事態に追い込まれている例も発生していることが調査からわかります。

製造業のサイバー攻撃事例

一般的にサイバー攻撃、セキュリティ事故というと、「個人情報の流出」をイメージすることが多いですが、製造現場においては、『操業停止によるビジネスインパクト』も認識しておく必要があります。

2021年5月に米国コロニアルパイプライン社で発生したランサムウェア被害では、アメリカ最大規模のパイプラインが1週間もの間、操業停止に追い込まれました。ガソリンなどの貯蔵庫に大きな被害を受けたというこのインシデントは、記憶に新しいと思います。過去には他にも、次のような事例がありました。

ノルウェーのNorsk Hydro(ノルスク・ハイドロ)で2019年3月に発生した、生産管理システムにおけるランサムウェア被害です。被害の実態は以下のようなものでした。

『同社の生産管理システムがランサムウェアに感染し、従業員は工場の機器を管理できなくなり、手動操作に切り替えた。また、社内ITシステムも感染したため、顧客の注文状況を把握することができなかった。これらの影響により、一時的な操業停止が発生し、29日時点でも生産量は通常レベルに戻っていない。今回のサイバー攻撃による財務影響は、発生から一週間後の時点で売上・利益が3.5億ノルウェークローネ(日本円で約45億円相当)の影響があり、株価は5%程度下落した。』とあります。

(出典:一般社団法人 日本サイバーセキュリティ・イノベーション委員会 JCIC海外動向ニュースクリップ‐2019年4月2日)

このように、生産管理システムへのサイバー攻撃が発生すると、工場の操業を停止せざるを得ない状況に陥るだけでなく、出荷停止、売上減少といった直接的なビジネスインパクトにつながりやすいと言えます。

セキュリティ対策の思わぬ落とし穴?

製造DX、IoT化を進める上で、セキュリティ対策が欠かせないのは周知の通りです。エンドポイントへの対策や、ファイヤーウォールをはじめとしたセキュリティ対策を万全に行っていたとしても、思わぬところで落とし穴が生じてしまう可能性があります。

製造DX、IoT化を進める上で、セキュリティ対策が欠かせないのは周知の通りです。エンドポイントへの対策や、ファイヤーウォールをはじめとしたセキュリティ対策を万全に行っていたとしても、思わぬところで落とし穴が生じてしまう可能性があります。

保守サポート期間を過ぎたシステムの脆弱性

思わぬ落とし穴となるのが保守サポート期間を過ぎたシステムの存在です。

OSなどの公式保守サポート期間が終了すると、セキュリティパッチが配布されなくなります。その結果、サポート期間が終了した後に顕在化した脆弱性は放置されたままとなり、サイバー攻撃に対しての防御がない状態になります。

製造業界には、これまで外部ネットワークとの接点がないスタンドアローンでの稼働を前提としていたことから、Windows XPで稼働するシステムがまだまだ現役という現場もあります。

作業者が日々目にするパソコンは適切にアップデートされることが多いですが、サーバーOSやデータベース、クライアントPCや保守用PCのOSなど、バックエンドのシステムは知らぬ間にサポートが切れている(もしくは見て見ぬ振りをされている)ケースも存在します。

制御系システムならではの悩み

工場で使われている制御系のシステムは、情報系システムに比べてセキュリティ対策をするうえで、システムの構成や運用上の制約があるのも事実です。

例えば、以下のような制約です。

- システムが24時間365日稼働しているため、システム刷新のスケジュールを立てにくい

- 前後の製造プロセスの関係上、サポート切れをしている機器やシステムだけを部分的に改修することのインパクトが大きい

- 作業員のオペレーションにまで影響するようなシステム刷新をすると、生産プロセス標準にまで変更の影響がある

- システム刷新によってオペレーションが変わると作業員への再教育が必要になるが、生産を止めて全員を集めて教育するのはビジネスインパクトが大きい

また、実際の製造現場では、このようなケースも見受けられます。

- 工場のシステムは情報システム部門ではなく設備管理部門が管理をしている

- 工場側が独自に導入しているシステムがある

これらの場合、定期的なシステム更新、サポート切れ対応は設備設計部門側の管轄となりますが、システム側に充てる予算が限られてたり、対応人員が不足していたりというお悩みがあります。そのため、とにかく低コストで、手間なくサポート切れ対策をしたいという声をお聞きします。

つまり、『システムの挙動はそのままにして、低コストでサポート切れ対策だけを行う』ということが製造系システムには求められます。

「攻め」のIT投資のために、賢い「守り」が製造DXのカギ

前述の通り、生産現場では制御系システム特有のお悩みを持ちながら、限られた予算と人員で製造DXを推進していくという状況にあります。たとえば、生産現場に新しいシステムを導入しようとしても、同時期に、既存の部品供給のシステムや在庫管理のシステムの保守サポート期限が迫っていたとしたらどうでしょうか。

サポート切れ対策などのセキュリティ対策、すなわち『守り』にかかる手間とコストを削減できれば、生産効率の向上や他社との差別化といった、『攻め』のIT投資に予算と人員を割り当てることが可能となります。

製造DXを推進するために必須となるセキュリティ対策は、いかに賢く対応できるかが製造DX成功のカギといっても過言ではありません。

サポート切れに賢く対処をするには?

製造系システムが持つ制約をカバーしながら、手間なく低コストでサポート切れ対策を行えるのが、バージョンアップという手法です。

プログラム言語が変わらない、バージョンアップという選択肢

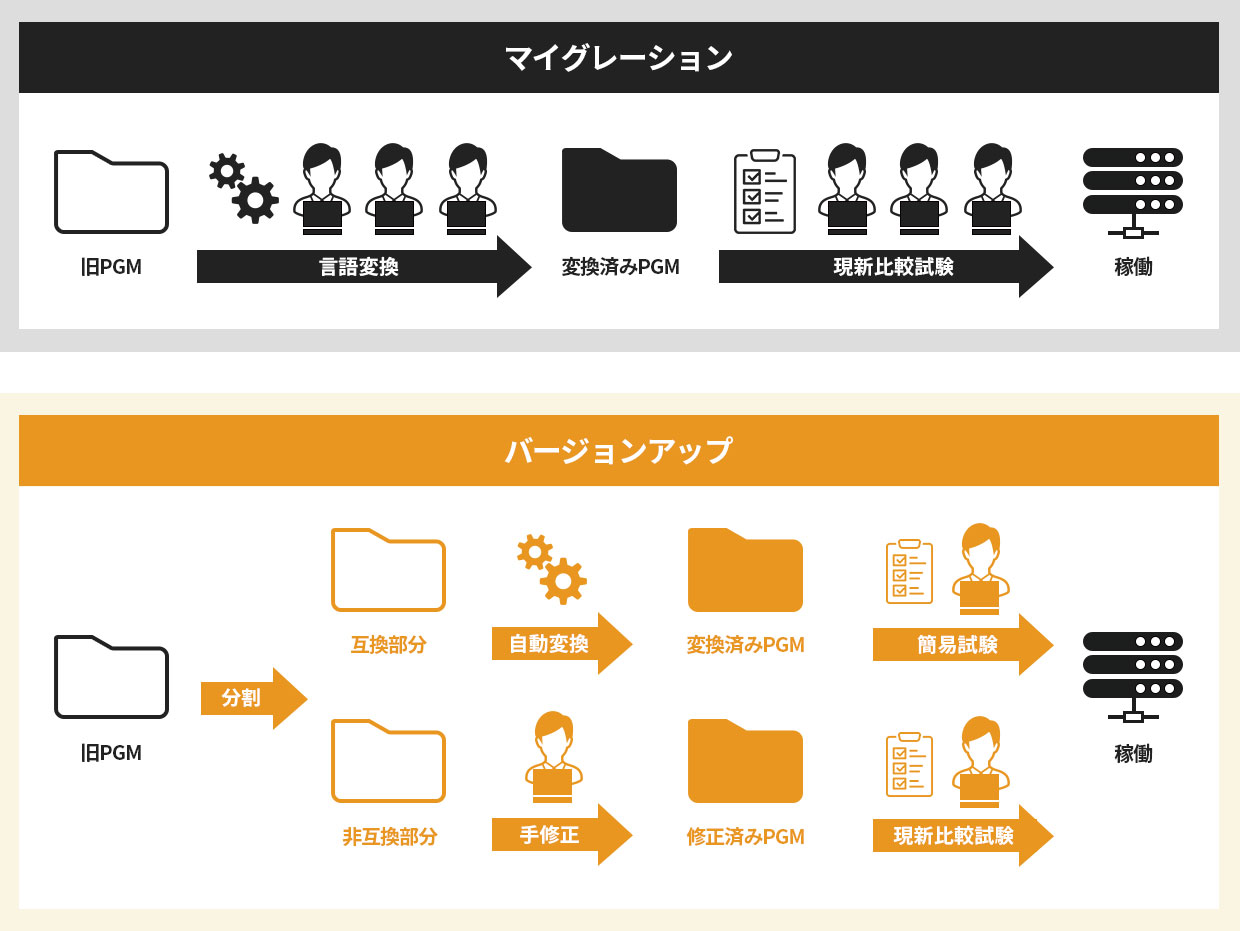

バージョンアップという手法では、既存のアプリケーションを極力温存し、サーバーOSなどのサポート切れが発生している対象だけをバージョンアップします。一般的なシステム刷新手法であるマイグレーションでは、メンテナンス要員の確保やパフォーマンス向上を目的としてプログラム言語を変更しますが、バージョンアップの場合、プログラム言語はそのままにして、サポート切れを起こした環境から新しい環境にプログラムを移行します。新しい環境で正しく動作しない箇所(非互換部分)にのみ修正を施して、プログラムを再稼働するという手法です。プログラムが変わらないため、操作用PCのユーザーインターフェースを変えずにシステム移行が完了します。その結果、修正の作業量を小さくできるため、短期間、低コストで対策が完了する手法です。

下図は、バージョンアップとマイグレーションの手法の違いです。

サポート切れ対策案として、マイグレーションやシステム再構築だけでなく、『バージョンアップ』を選択肢に加えておくことで、対応の幅が広がります。

シーイーシーのバージョンアップサービス『EOS対策plus』

シーイーシーでは、これまでに主に製造現場で稼働しているWindows OSやJavaを中心に50案件以上でバージョンアップ対応を行ってきました。対応した案件から、OS種別やバージョン単位ごとに分類して修正が必要な個所やその対策方法をデータベース化し、過去の事例に沿ってプログラムの改修を行っています。そのため、効率的な作業が可能となり、短期間、低コストでのサポート切れ対策が可能になります。加えて、プログラム改修後のテスト業務もシーイーシーで対応可能です。

現場への作業負荷が少なく保守サポート切れ対策をご提供しているのが、シーイーシーのバージョンアップサービ『EOS対策plus』です。

まとめ

本記事では、製造DXで加速するサイバー攻撃の脅威とその対策をテーマに、製造現場で稼働しているシステムのサポート切れ対策として、バージョンアップという手法をご紹介しました。

「守り」のIT投資と言えるセキュリティ対策はバージョンアップ手法を賢く使い、差別化につながる「攻め」のIT投資を存分に進めてはいかがでしょうか?

製造現場の各種システムに対するバージョンアップサービスについてはこちらからご確認ください。