パブリッククラウドに必要なセキュリティ対策とは?不安や脅威を払拭しましょう

パブリッククラウドのセキュリティ対策について解説します

AWS(アマゾン ウェブ サービス)やMicrosoft Azureなど、パブリッククラウドサービスを利用する企業は急速に増えています。

IaaSやPaaSはオンプレミス環境を用意することなく、自由に組み合わせてインフラ環境を整えられるため、非常に利便性が高いと言えます。その一方で、クラウドサービスではセキュリティ面の心配があるという声もよく耳にします。クラウド導入の準備においても、セキュリティ対策の検討をする必要があるでしょう。

本記事では、「パブリッククラウドサービスを導入したが、セキュリティに対して不安がある」「パブリッククラウドサービスのセキュリティサービスで十分なの?」といった疑問にお答え。予算やリスク許容度次第では検討していただきたいおすすめの対策方法なども合わせて解説します。

パブリッククラウドとは?利用時のリスクを把握しましょう

パブリッククラウドとは、クラウドコンピューティング環境をインターネット経由で提供するサービスです。これまでのようにサーバーを自社で保有する必要がなく、クラウドサービスを提供する事業者の仮想サーバーやネットワークなどを利用します。

自社でサーバーを保有するオンプレミス環境とは違い、必要なときに必要な分だけ利用することが可能なため、運用コストや人件費、更新性などさまざまな点でメリットを享受できます。

対象的なサービスとして、プライベートクラウドがあります。プライベートクラウドについてはこちらの記事で解説しています。

パブリッククラウドサービスは利便性が高く、活用の幅はどんどん広がってきています。その一方で、管理権限の設定ミスや、ハッキングによる乗っ取り被害などのリスクもあります。このような脅威にさらされないためにも、パブリッククラウドサービスを利用する際には、リスクの把握とセキュリティ対策を実施することが重要です。

パブリッククラウドのインシデント事例とセキュリティの重要性

実際に、パブリッククラウド環境ではどのようなインシデントの事例があるのでしょうか?2つほどご紹介します。

管理者権限やアクセス権限の設定ミスによる情報漏えい

パブリッククラウドサービスの設定画面や機能などへのアクセス権限を管理者以外に広げてしまったり、クラウド上に保存されているデータなどへのアクセス権限の設定をしていなかったりなど、管理者や利用者によるヒューマンエラーが原因で情報漏えいが起こる可能性があります。実際に、アクセス権限の設定ミスにより、個人情報が流出してしまうという事故が発生しています。

ヒューマンエラーを100%制御することは難しいですが、単純な設定ミスから重要情報が漏えいしてしまう危険性は避けたいものです。

アカウントのハッキングによる乗っ取り

ハッカーによるアカウント乗っ取り被害もあります。過去、アカウントのハッキング被害により、顧客データのほとんどを改ざんされてしまったり、5億人以上の個人データが流出してしまったことがありました。

公になっているのは氷山の一角で、おそらくインシデントの危険性をはらんでいる企業は多いと推察されます。早急にセキュリティ状況のチェックや対策を行う必要があるでしょう。

パブリッククラウドのセキュリティに対する責任範囲とは

インシデントが発生した場合、クラウドサービスの事業者はすべての責任を取るわけではありません。提供しているサービスの範囲内でトラブルが発生した場合のみ、責任を負います。利用者の情報資産に関する責任や管理責任は、各自で対策する必要があります。

このように明確に責任範囲を設けていることを「責任分界点」といいます。責任分界点を超えたインシデントは、自社で解決する必要があります。

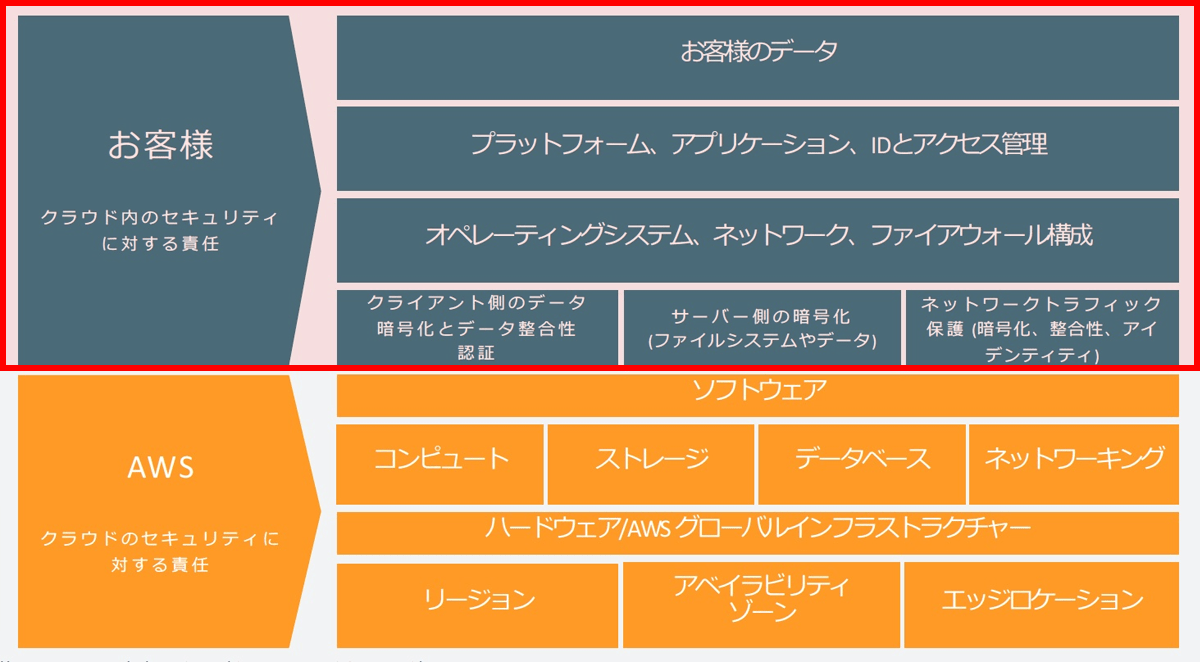

こちらはAWSにおける責任分界点の図です。

引用:AWSにおける責任分界点

「お客様」と書いてある上側は、サービスを利用するユーザーがセキュリティの責任を担保する範囲です。

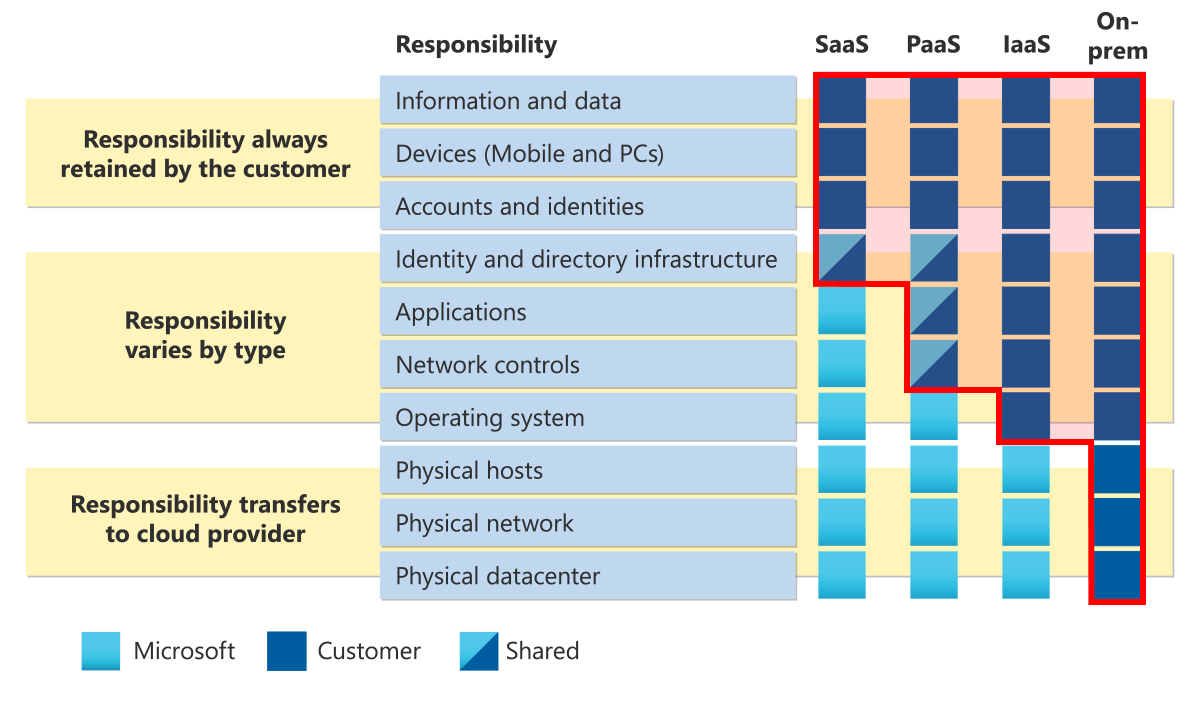

Azureにも同様に責任分界点があり、明確に責任範囲が分けられています。

引用:Azureにおける責任分界点

青いマスが、サービスを利用するユーザーが責任を負わなければならない箇所です。

考えなければならないセキュリティ対策はたくさんありますが、AWSやAzureが提供しているセキュリティチェックなどのサービスをうまく活用するとよいでしょう。

例えば、AWSでは「AWS CloudTrail」、Azureでは「AzureActivity logs」という使用状況を追跡できるサービスがあります。これらをうまく使いつつ、利用者の責任範囲におけるリスクへの対策を行いましょう。

パブリッククラウドセキュリティの対策の種類と方法

インシデントが発生した場合、クラウドサービスの事業者はすべての責任を取るわけではありません。提供しているサービスの範囲内でトラブルが発生した場合のみ、責任を負います。利用者の情報資産に関する責任や管理責任は、各自で対策する必要があります。

パブリッククラウドサービスのリスクに対するセキュリティ対策には、大きく分けて2つの種類があります。

- パブリッククラウドサービス事業者のセキュリティ対策サービスを利用する

前述したとおり、AWSやAzureなど、パブリッククラウドサービス事業者が提供しているセキュリティ対策サービスを利用する方法があります。これらを利用することで、日々進化する脅威の早期特定や、不正アクセスの防止、環境モニタリングなどを行うことができます。一方で、このようなサービス単体では「リアルタイムに検知をしてすぐに手当をする」といった迅速な対応が難しいケースも多く、他の製品・サービスと合わせたセキュリティ対策の構成をおすすめします。 - ウイルス対策ソフトなどの活用

1に加え、例えばトレンドマイクロ社のウイルス対策ソフトなどを実装し、対策を強固にしていく方法もあります。DDoSなど外部からの攻撃に対しては、「AWS Shield」や「Azure DDoS Protection」などで対応できますが、先述のとおり利用者の情報資産に関する責任や管理は、利用者側にあります。AWSやAzureもサービスに障害が起きて止まってしまう可能性もあるので、リスクヘッジとして他社製品も合わせて対策を行うと安心でしょう。

クラウドセキュリティを第三者に委託するほうがベター

クラウドセキュリティ対策を考えることは重要ですが、事前に脆弱性や設定ミスがないかを確認しておくことで、対策を強めることができます。

その方法は3点あります。

- 個人でチェックリストを作成

「脆弱性がないか」「設定ミスがないか」など、個人でチェックリストを作成し、確認する方法です。サーバーが1、2台程度であればよいですが、100台となるとチェックするのに膨大な時間がかかるでしょう。また、人の目で確認をする分、ヒューマンエラーが起きる可能性もあります。 - パブリッククラウドサービス事業者が提供するセキュリティ監査ツールを利用

前述のクラウドサービス事業者のセキュリティ対策を利用する方法です。セキュリティに対する不安を完全に払拭できるわけではなく、またインシデントによっては対応を各自で行う必要があります。異常が検知されても、障害に対応できるスキルが必要です。 - 第三者によるチェックサービスを活用

パブリッククラウドのセキュリティ監査サービスを行っている企業に、チェックや障害対応などを委託する方法です。専門家がチェックし対応するので、安心して任せることができます。

サイバー攻撃は巧妙化し続けており、セキュリティ対策には終わりがありません。そのため、セキュリティに対するナレッジを蓄積し続ける必要があります。一方で、IT人材の不足も大きな課題となっている企業も多いでしょう。

運用コストやリスク許容度にもよってきますが、高いセキュリティレベルを維持してクラウドサービスを利用するためにも、専門家へアウトソースすることが一番安心できます。

なおシーイーシーでは、パブリッククラウド監査サービスやSOC(セキュリティオペレーションセンター)といったサービスを提供しています。脆弱性やセキュリティの設定内容をチェックしたものを分析・レポーティングしたり、専門アナリストが24時間365日で監査・対応するサービスです。

お客様のセキュリティライフサイクルマネジメントに沿って運用することで、セキュリティレベルを高め続けていける内容になっています。より強固なセキュリティ環境を構築するためにも、ぜひご検討ください。

まとめ|パブリッククラウドセキュリティで懸念を払拭して快適なクラウドライフを

パブリッククラウドサービスを導入・運用していく際には、セキュリティを考えることは非常に重要です。各クラウドサービス事業者が提供するセキュリティサービスがありますが、より強固なセキュリティ環境を構築するためにも、ウイルス対策ソフトや専門家への委託が効果的です。

これからクラウドサービスを導入したいとお考えであれば、導入からデータ移行、運用、セキュリティ対策までサポートできるシーイーシーにご相談ください。

「AWSクラウドあんしん導入・運用サービス」では、リソース不足のお客様でも迅速にAWSの導入・構築ができるようサポート。さらにデータ移行やセキュリティ対策についてもワンストップで支援可能です。

AWS導入の手順や注意点についてまとめた資料は下記よりダウンロードですきます。

AWSについてはこちらの記事でも解説しています。

Azureに関しても同様にさまざまなソリューションを提供しています。

クラウドに関するセキュリティ懸念をうまく払拭して、快適なクラウドライフを送りましょう。