IPA 「情報セキュリティ10大脅威 2022」が公開。2022年の新しい脅威とは??サイバー攻撃から身を守るセキュリティ対策など解説!

2022年1月27日、IPA(独立行政法人 情報処理推進機構)から「情報セキュリティ10大脅威2022」(組織編)が公表されました。脅威のトレンドを知り、対策を検討する上で有用な情報ですので、主要箇所をピックアップして解説していきます。

関連記事

IPA「情報セキュリティ10大脅威2022」(組織編)を解説

| 順位 | 情報セキュリティ10大脅威 2022年版 ランキング(組織編) | 昨年順位 |

| 1位 | ランサムウェアによる被害 | →1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | →2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | ↑4位 |

| 4位 | テレワークなどのニューノーマルな働き方を狙った攻撃 | ↓3位 |

| 5位 | 内部不正による情報漏えい | ↑6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | ↑10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW |

| 8位 | ビジネスメール詐欺による金銭被害 | ↓5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | ↓7位 |

| 10位 | 不注意による情報漏えいなどの被害 | ↓9位 |

2022年は、昨年に引き続き「ランサムウェアによる被害」「標的型攻撃による機密情報の窃取」が上位に。2021年に掲載された10項目のうち、9項目がランクインされました。

あまり変化がないように見受けられますが「脆弱性対策情報の公開に伴う悪用増加」に含まれていた“ゼロデイ攻撃”が7位にランクインしています。

ここから先は、下記4つの脅威について、傾向と対策を解説していきます。

- 1位「ランサムウェアによる被害」

- 2位「標的型攻撃による機密情報の窃取」

- 6位「脆弱性対策情報の公開に伴う悪用増加」

- 7位「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」NEW

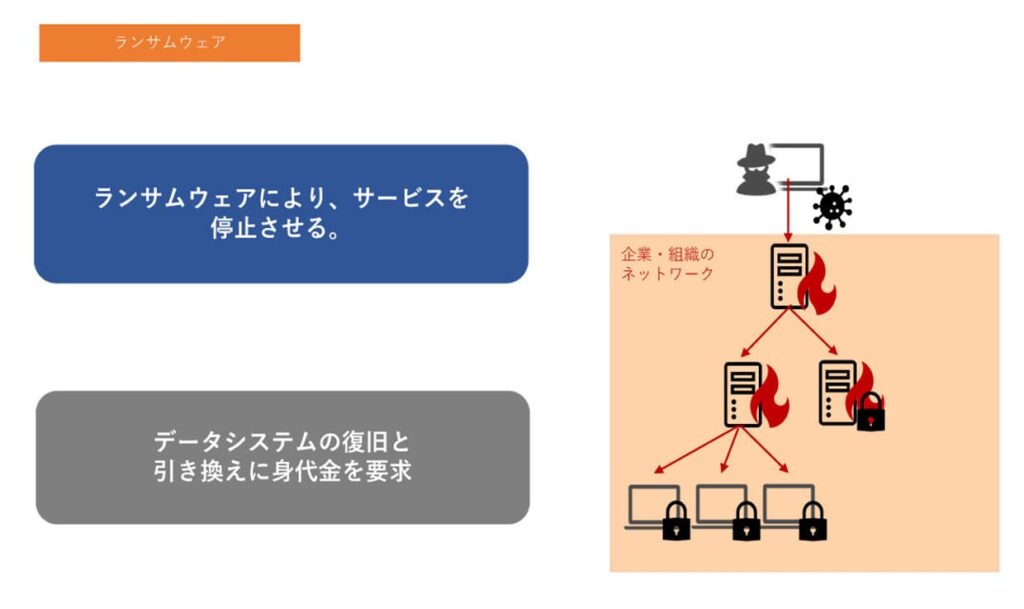

ランサムウェアの被害と対策について

ランサムウェアは、組織内外のシステムやサービスを暗号化などに利用ができない状態にし、ファイルを元に戻すことと引き換えに金銭(身代金)を支払うよう要求するウイルスの一種です。

日本でも某企業のサーバーがサイバー攻撃によりダウンし、その後、金銭を要求する脅迫文が送りつけられる事案が発生しました。また、この攻撃を受けた企業の取引先である自動車メーカーでは、このサイバー攻撃の影響を受け、全工場を停止するという事態に発展しています。

ランサムウェアについて詳しくはこちらから

「ランサムウェア」の対策

ランサムウェアの被害を最小限に止めるには、極めて基本的な以下の対策が必要です。

- 信頼できないサイトからファイルをダウンロードしない

- 不審なWebサイトやURLリンクにはアクセスしない

しかし、いくら対策を実施していてもランサムウェアからシステムやデータを完璧に守れる保証はありません。そのため、ランサムウェアに感染してしまうことを前提に、データをバックアップしておくことが重要です。バックアップを取得しておくことで、データが暗号化されても被害を最小限に抑えられます。また、バックアップデータのリカバリテストも、併せて定期的に行いましょう。

ランサムウェアの対処法について詳しくはこちらから

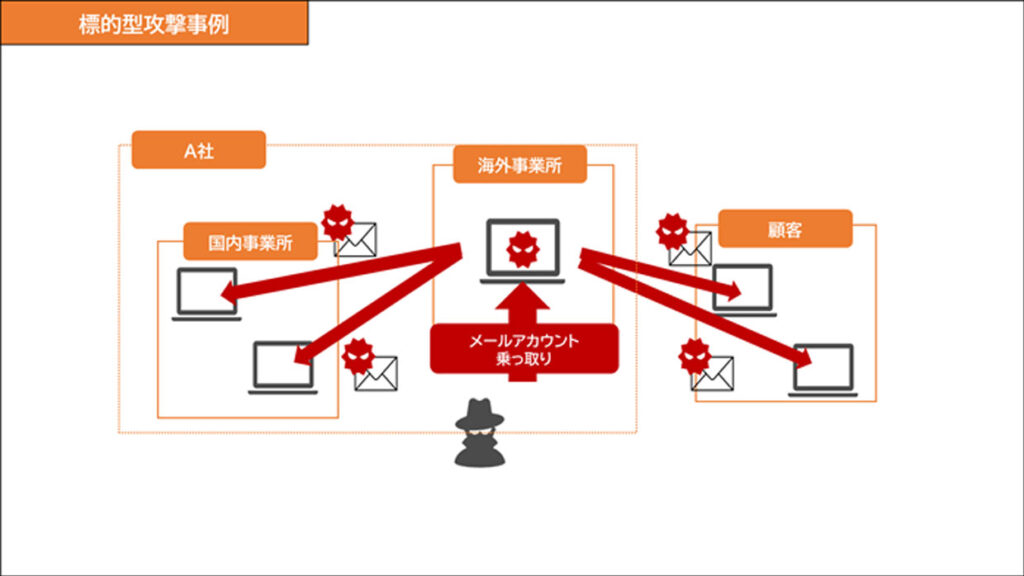

標的型攻撃による機密情報の窃取【Emotetの被害】

標的型攻撃とは、機密情報の窃取を目的として特定の個人や組織・企業を狙う攻撃です。標的型攻撃にはさまざまな手法が存在しますが、今回は2022年2月から、国内での被害が拡大している「Emotet」について解説します。IPAの相談窓口には、2022年3月1日~8日に323件もの相談(※1)が寄せられ、2月同時期と比べ約7倍と急増しています。

(※1)感染被害の大幅拡大/日本語で書かれた新たな攻撃メール

「Emotet」とは、不正なメールに添付されるなどして、ウイルスへの感染を狙うマルウェア。端末が感染すると、アドレス帳やメール本文などの情報を流用して、攻撃メールを拡散していくという特徴があります。端末の情報を元に攻撃メールを拡散するため、社内だけでなく取引先などにも感染が広がっていきます。

実際に受信したメールの返信を装ったり、業務上関係ありそうな件名になっていることが多いため(※2)、多少不自然な印象を持っても添付ファイルやリンクをクリックしてしまい、感染の被害に遭う事例が相次いでいるのです。

(※2)「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

「Emotet」の対策

このように、正規のメールとの区別がつきにくく非常に紛らわしい「Emotet」ですが、下記の対策で被害を最小限に食い止められます。

- 身に覚えのないメールは開かない

- 実際に送信したメールへの返信であっても、不自然な点があれば触らない

- Office文書のマクロ自動実行を無効化する

- 添付ファイル/URLリンクを実行してしまった場合は、すぐに社内のセキュリティ担当者に連絡する

※これらの対策には高いセキュリティリテラシーが必要となるため、上記対策の従業員への周知・徹底を継続的に行いましょう。

脆弱性診断・不正アクセス・情報漏えい対策ならこちら

【エンドポイント保護機能 EDRオンライン無料相談会】

ログ監視システムEDRでサイバー攻撃をいち早く検知。ノウハウを持った専門家による個別相談会を実施しています。

脆弱性公表後、パッチ公開までのわずかな期間を狙ったゼロデイ攻撃の脅威

「ゼロデイ攻撃」は、「脆弱性対策情報公開に伴う悪用の増加(昨年10位)」の中に含まれていましたが、2022年より独立した脅威としてランクインしました。

これらは名前の通り、公表された脆弱性をいち早く攻撃する手法です。2021年12月にはApache Log4jの脆弱性が公開され(※3)、順位を押し上げた一因となっています。この脆弱性については、多くのシステムでApache Log4jが使用されていることから公開後に世界的な問題となりました。アメリカのとあるセキュリティ会社が「世界のWebサーバーの3分の1がApacheソフトウェア財団製プログラムを使用している」との発表を行い、さらにベルギー国防省ではApache Log4jの脆弱性に対する攻撃を観測したことが公表されています。

(※3)2021年12月に公表されたLog4jの脆弱性について

「ゼロデイ攻撃」の対策

脆弱性を狙った攻撃のセキュリティ対策は以下の2点です。

- プログラムを常に最新のものにする

- 複数のセキュリティ製品を導入する

使用中システム(OS・ミドルウェアやハードウェアなど)の修正パッチの公開後は、速やかに適用し、常に最新の状態にしておくことが大切です。ゼロデイ攻撃は修正前の脆弱性を突く攻撃ではありますが、プログラムを最新にすることで、被害を最小限に抑えられます。

使用中システム(OS・ミドルウェアやハードウェアなど)の修正パッチの公開後は、速やかに適用し、常に最新の状態にしておくことが大切です。ゼロデイ攻撃は修正前の脆弱性を突く攻撃ではありますが、プログラムを最新にすることで、被害を最小限に抑えられます。

もう一つの対策は、ファイアウォールやEPP、EDR製品などのセキュリティ製品を複数導入することです。攻撃手法は年々進化しており、一つのセキュリティ製品のみでは攻撃から自社システムを完全に守ることはできません。外部からの不正アクセスをブロックする「ファイアウォール」、マルウェアの侵入を防御する「EPP」、マルウェア侵入後のふるまいを検知する「EDR」などを組み合わせることにより、自社システムを攻撃から守り、被害を最小限にできます。

「端末を感染させない」「感染後の迅速な対応」の2点が、攻撃から自社システムを守る上でとても重要です。

セキュリティ対策強化に

【CEC SOCオンライン無料相談会】

セキュリティ対策のエキスパートが、サイバー攻撃対策のポイントを無料でご説明させていただきます。

セキュリティ対策に関するお問い合わせはこちら

今回は、「情報セキュリティ10大脅威2022」(組織編)の主要箇所を解説しました。

業務・事業継続を脅かす攻撃から組織・企業を守るためには、セキュリティ対策が不可欠です。また、万が一攻撃された際、迅速な対応ができる体制を整えておくことも重要です。シーイーシーでは各項目ごとに合ったサービスを提供していますので、対策検討の参考にしてください。また、セキュリティについてお困りごとがございましたら、弊社までお気軽にご相談ください。