ランサムウェアに感染したらどうなる?企業が取るべき対策や事例を紹介します

現在、世間をにぎわせている「ランサムウェア」について、あなたはご存じでしょうか。

ランサムウェアとは、コンピューターやネットワークに不正侵入して被害を与えるマルウェアの一種です。

近年、ランサムウェアの被害は世界的に増加しており、日本でも多くの企業や団体が攻撃を受けています。

ランサムウェアに感染すると、重要なデータやシステムが使えなくなり、業務に大きな支障をきたします。また、要求された身代金を支払っても復旧できない場合や、データが流出して個人情報や機密情報が漏えいする場合もあります。

未来図編集部

未来図編集部このような被害を防ぐためには、企業はランサムウェアの仕組みや攻撃方法を理解し、適切な対策を講じる必要があります。

本コラムでは、ランサムウェアに感染した際の主な被害や感染経路、攻撃方法について解説します。また、企業が取るべき対策や事例、感染してしまった場合の対処法についても紹介します。ランサムウェアによる被害を防ぐために、ぜひ参考にしてください。

最新のIPA「情報セキュリティ10大脅威2025」についてはこちらの記事で解説しています。

ランサムウェアとは

ランサムウェアってどんなもの?

「Ransomware(ランサムウェア)」とは、「Ransom(身代金)」と「Software(ソフトウェア)」を掛け合わせた造語です。

ランサムウェアは企業や組織に攻撃を行い世界中で猛威を振るっているマルウェアの一種です。メールやWebサイトなどを通じて攻撃を行うマルウェアで、一度感染してしまうと、データやシステムが暗号化や制限(ロック)され、利用できない状態になります。

- マルウェアとはプログラムで操作可能なデバイスや、サービス、ネットワークに害を与えたり、悪用したりすることを目的とした悪意のあるソフトウェアの総称

ランサムウェアの主な狙いは身代金の要求

ランサムウェアによる攻撃の目的は、被害者から身代金を要求することです。

犯罪者は、暗号化やロックされたデータやシステムを復旧するための鍵やパスワードを提供すると約束し、一定期間内に支払いを要求します。

しかし、身代金を支払っても鍵やパスワードが渡されなかったり、渡されてもデータやシステムが正常に戻らなかったりする場合も多くあります。加えて、支払いをする会社とみなされ、同じ攻撃者・他の攻撃者から標的にされるリスクが高まります。

したがって、ランサムウェアに感染してしまった場合でも、身代金の要求に応じるべきではありません。

ランサムウェア被害の推移

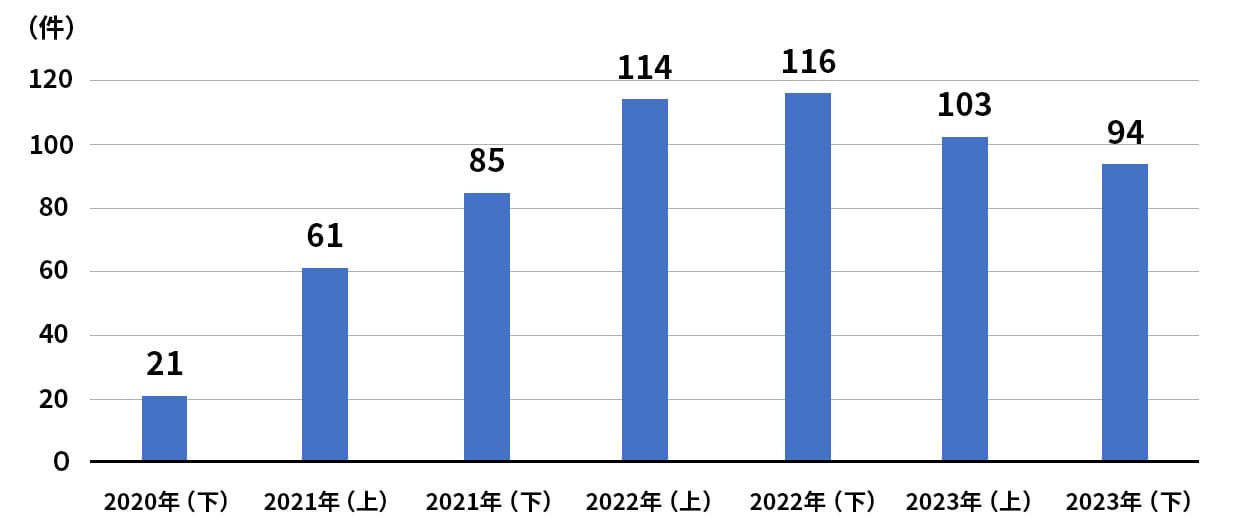

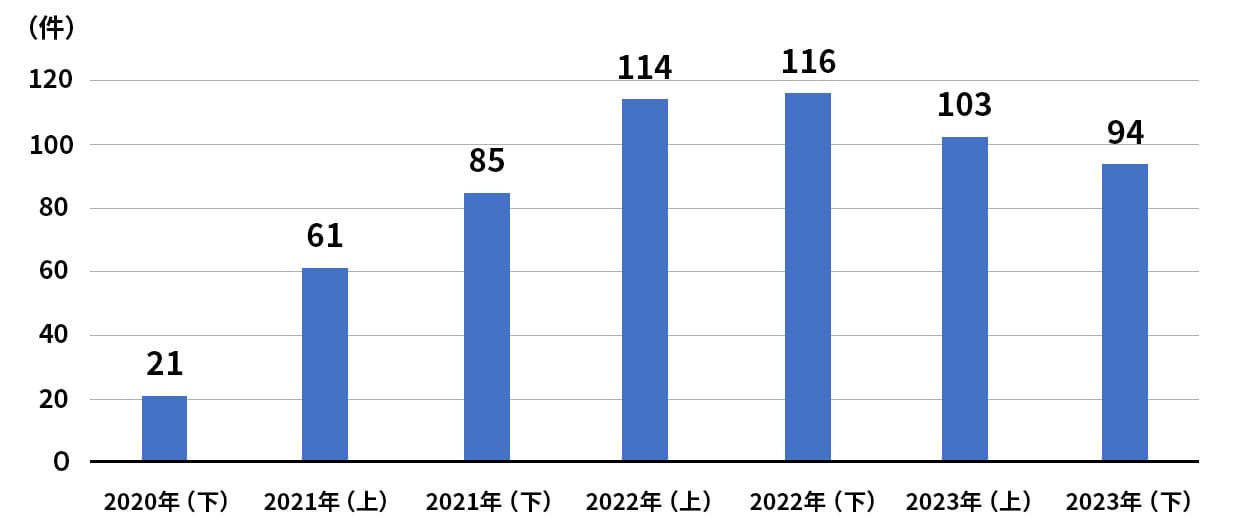

団体等におけるランサムウェア被害の報告件数の推移

ランサムウェアの被害は、近年、世界的に増加し、日本でも被害は深刻な問題となっています。

警察庁が発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によるとランサムウェアによる被害を受けた国内の企業・団体は2020年下半期の21件から2023年上半期の94件まで増加しています。

ランサムウェアの被害が増加している背景には、以下のような要因が考えられます。

- ランサムウェアの攻撃方法が巧妙化し、復旧が困難になった。特に、ダブルエクストーション(二重恐喝)などの新しい手法が登場し、被害者への圧力が高まった。

- コロナ禍以降の在宅勤務の増加に伴い、リモートアクセスやVPN機器などの脆弱性を狙った攻撃が増えた。

このように、ランサムウェアは、現在も進化し続けており、企業にとって大きな脅威となっています。

新しいランサムウェア「Akira」とは

ランサムウェア「Akira」は、2023年に初めて確認された新しいランサムウェアです。

このマルウェアは被害者のデータを暗号化し「.akira」という拡張子を付加します。さらに、データ暗号化後には「akira_readme.txt」や「fn.txt」などの身代金要求メモを残し、高額な身代金を要求します。

また、盗んだデータを公開すると脅迫する「ダブルエクストーション(二重恐喝)」戦略を取ることで、企業の信頼喪失や顧客情報流出のリスクを増加させます。

このランサムウェアはRaaS(ランサムウェア・アズ・ア・サービス)モデルを活用しており、より多くの攻撃者に利用されることで被害を拡大させています。2023年3月に最初の発見以降、特にアメリカやカナダの教育、金融、不動産、製造、コンサルティング業界を狙って急速に被害が拡大し、これまでに総額4200万ドル以上の被害を引き起こしたと報告されています。その背景には、多要素認証の導入不足や古いセキュリティシステムを使用する企業が多いことが挙げられます。

多要素認証についての記事はこちら

ターゲットとするOSは主にWindowsとESXiサーバーで、企業ネットワーク全体に影響を与えるリスクがあります。攻撃の際にはWindows Defenderなどのセキュリティ機能を無効化し、システム内部でサイバー攻撃を展開しやすくする「LOLBin」技術が利用されます。

ESXiサーバーに感染した場合、多くの仮想マシンが暗号化されるため、業務停止のリスクが非常に高まります。このような技術と手法により、ランサムウェア「Akira」は企業や組織に対して極めて大きな脅威をもたらしています。

被害を防ぐためには、多要素認証の導入、VPNやリモートアクセスの強化、定期的なバックアップ、従業員へのセキュリティ教育、システムやソフトウェアの脆弱性管理・アップデートなどの対策が重要です。

ランサムウェア攻撃事例とその対策に関する資料はこちら

ランサムウェアに感染した際の主な被害

ランサムウェアに感染した際の主な被害について詳しく見ていきましょう。

データの暗号化やロックで業務が停止する

ランサムウェアに感染すると、最も直接的な被害は、データの暗号化やロックによるサービスの妨害です。ランサムウェアは、感染したコンピューターやネットワーク内のデータを暗号化やロックし、復旧のための鍵やパスワードを渡す代わりに身代金を要求します。このため、被害者は、自社のデータやシステムにアクセスできなくなり、業務に大きな支障をきたします。

データ復旧を要件に、高額な身代金を請求される

ランサムウェアに感染すると、データの復旧を要件に、高額な身代金を請求されます。

身代金の額はランサムウェアの種類や被害者の規模によって異なりますが、数百万円から数億円に及び、支払わない場合はデータの復旧ができないだけでなく、データの流出や公開などの追加の被害を受ける可能性もあります。

不正アクセスにより盗まれた情報が漏えいする

ランサムウェアは、データを暗号化するだけでなく、感染したコンピューターやネットワークからデータを盗み出します。

このデータには個人情報や機密情報などが含まれる場合があり、犯罪者はこのデータをインターネット上に公開したり、他の犯罪者に売却したりすることで、被害者にさらなる圧力をかけます。

顧客や利害関係者からの信頼喪失

機密情報の流出や業務停止・事後対応の不足による復旧の長期化は、セキュリティ対策に課題がある組織と見なされ、

企業の信頼喪失はもちろん、法的な責任や制裁といった社会的な影響を受ける可能性があります。

企業や団体のランサムウェア被害の実態

ランサムウェアの被害は、さまざまな業種や規模の企業や団体に及んでいます。以下に、近年発生したランサムウェアの被害事例をいくつか紹介します。

医療機関のランサムウェア被害

医療機関は患者の健康状態や診療記録などの重要な情報を管理しているため、下記理由によりランサムウェアのターゲットになりやすく、被害が増加する傾向にあります。

- 患者の重要な個人情報や医療情報など多数所持している

電子カルテや健康保険番号、クレジットカード番号、患者の医療情報など - システム停止の実害が大きい

患者の治療や受け入れができなくなり、人命に関わる危険性があるため、身代金要求を吞みやすい - 十分なセキュリティ対策が実施できていない

医療現場では予算や人材が不足しており、脆弱性の残る古いシステムの利用や就業者のセキュリティ意識の不足が目立つ

医療機関がランサムウェアに感染すると、患者の命を危険にさらす可能性があります。

適切な対策を事前に立てておく必要があるでしょう。

医療機関向けのランサムウェア対策はこちら

医療情報システムの安全管理についてはこちらから

教育機関のランサムウェア被害

教育機関は、多くの学生や教職員の個人情報や、研究成果や知的財産などの価値の高いデータを扱っています。また、オンライン授業やリモートワークが増えたことで、ネットワークへのアクセスが複雑化し、セキュリティの隙間を作っていると考えられます。

日本のある大学では、ランサムウェアによる攻撃を受けて、約3億円相当のビットコインで身代金を要求されました。同大学は、身代金を支払わなかったものの、教育や研究に必要なデータが暗号化され、オンライン授業や学内ネットワークの利用ができなくなりました。

製造業のランサムウェア被害

製造業は、生産ラインや物流システムなどの重要なインフラを稼働させるために、多数のコンピュータやネットワークを利用しています。しかし、これらのシステムはセキュリティの面で十分に機器のバージョンが更新されていなかったり、適切なバックアップが取られていない場合がよくあります。

自動車産業のサイバーセキュリティ関連記事はこちら

ランサムウェアの感染経路

ランサムウェアの被害は、企業や団体の規模や業種に関係なく発生しており、甚大な損害をもたらしています。

では、どのようにしてランサムウェアに感染するのでしょうか?ランサムウェアは何らかの手段で攻撃者が標的となるデバイスやネットワークに侵入し、プログラムを実行することでランサムウェアに感染します。侵入方法はさまざまですが、主に以下のようなものがあります。

メールによる感染

メールは、ランサムウェアの感染経路として最も一般的で、注意すべきものです。

攻撃者は、信頼できそうな差出人や件名にメールを偽装し、添付されたファイルやリンクを開くように誘導します。

そのファイルやリンクには、ランサムウェアのプログラムが隠されており、開いた瞬間に感染が始まります。

Webサイトによる感染

Webサイトも、ランサムウェアの感染経路としてよく利用されます。攻撃者は、悪意のあるプログラムを含んだWebページや広告を作成し、閲覧者に感染させます。

これはドライブバイダウンロードと呼ばれる方法で、Webページを開いただけで、ランサムウェアが自動的にダウンロードされて実行されます。

VPN機器やリモートデスクトップによる感染

近年、ランサムウェアの感染経路として、VPN機器とリモートデスクトップが大きな問題となっています。

これらの技術は、多くの企業でリモートアクセスやデータ交換に不可欠ですが、その脆弱性が悪用されるケースが増えています。

VPN機器は、インターネット上で安全な通信を確立するために使用されますが、攻撃者はその脆弱性を突いてネットワークに侵入し、ランサムウェアを実行することがあります。

一方、リモートデスクトップは、遠隔地のコンピュータを操作する機能ですが、ここでも攻撃者はパスワードやポートを探索し、不正にアクセスしてランサムウェアを仕掛けることが可能です。

多くの場合、弱いパスワードや不要なポートが開放されていることが原因です。

- VPN機器とは、Virtual Private Network(仮想私設網)という技術を用いて、インターネット上に安全な通信チャネルを確立する機器。

- リモートデスクトップとは、遠隔地にある別のコンピューターを操作することができる機能。

ランサムウェアの攻撃方法

感染経路によってランサムウェアが侵入した後、どのようにして被害を与えるのでしょうか?ランサムウェアの攻撃方法はさまざまですが、主に以下のようなものがあります。

暗号化

ランサムウェアの攻撃方法の中で一般的で、恐ろしいものが暗号化です。

暗号化とは、データを特定の鍵によって変換し、元の形に戻すことができなくすることです。

暗号化自体は、データの保護において重要な技術ですが、ランサムウェアはその逆を突き、復元できないようにすることが狙いです。

スケアウェア

スケアウェアとは、恐怖心をあおってユーザーを騙すタイプのランサムウェアです。スケアウェアは、感染したデバイスの画面に、ウイルスに感染した、違法な行為を行った、警察や政府の機関から罰金を請求されたなど、いろいろな嘘のメッセージを表示します。そして、問題を解決するためには、特定の金額を支払うように要求されます。

ロックスクリーン

ロックスクリーンとは、感染したデバイスの画面をロックして操作不能にするタイプのランサムウェアです。ロックスクリーンは、暗号化型のランサムウェアと同様に、身代金を支払うことを条件に、画面のロックを解除するという要求をします。しかし、実際にはデータが暗号化されているわけではなく、特殊な方法で画面を操作できれば、ロックを回避できる場合があります。

ダブルエクストーション

ダブルエクストーションとは、最近登場した新しいタイプのランサムウェアの攻撃方法です。ダブルエクストーションは、暗号化型のランサムウェアに加えて、感染したデバイスやネットワーク内のデータを盗み出して、漏洩するという脅迫をします。そして、データの復旧と漏洩の防止のためには、それぞれ別々の身代金を支払うように要求します。

企業がとるべきランサムウェアの対策

ランサムウェアに感染すると、大きな被害を受けることがわかりました。では、どのようにしてランサムウェアの攻撃を防ぐことができるのでしょうか?ここでは、企業がとるべきランサムウェアの対策についてご紹介します。

OS、アプリケーションなどの定期的なアップデート

ランサムウェアは、OSやアプリケーションに存在する脆弱性を突いて侵入することが多くあります。そのため、最新のセキュリティパッチが適用された状態に保つことが重要です。OSやアプリケーションのアップデートは、定期的に行うだけでなく、緊急の場合は速やかに実施する必要があります。また、使用しなくなったアプリケーションは削除することもおすすめします。

定期的な脆弱性スキャンの実施

アップデートだけでは、隠れた脆弱性を見逃す可能性があります。そこで、定期的に脆弱性スキャンを実施することが有効です。脆弱性スキャンとは、ネットワークやシステムに存在する脆弱性を検出し、修正方法やリスクレベルを確認することです。脆弱性スキャンをすることで、攻撃者に先んじて脆弱性を発見し、対策を講じることができます。

脆弱性診断についてのコラムはこちらから

バックアップの取得と管理

万が一、ランサムウェアに感染してしまった場合に備えて、重要なデータはバックアップを取得しておくことが必要です。バックアップは、オフラインのメディアやクラウドサービスなど、感染したデバイスから分離した場所に保存することが望ましいです。

また、バックアップの取得は定期的に行うだけでなく、データの復元テストも実施しておくことが大切です。

社員へのセキュリティ教育

ランサムウェアの感染経路の多くは、メールやWebサイトを通じています。つまり、社員が不審なメールやWebサイトにアクセスしてしまうことで、感染のリスクが高まります。そのため、社員へのセキュリティ教育は欠かせません。社員には、ランサムウェアの危険性や感染の兆候、安全なメールやWebサイトの見分け方などを教える必要があります。

情報インシデントの管理体制の整備

ランサムウェアに感染した場合、迅速かつ適切な対応が求められます。しかし、多くの企業は、情報インシデントの発生に備えた管理体制を持っていません。そこで、事前に情報インシデントの管理体制を整備することが重要です。具体的には、情報インシデントの責任者や連絡先、報告手順、対応手順、復旧手順、外部への連絡手順などを明確にしておくことが必要です。

情報インシデントの管理体制は、定期的に見直しや訓練を行って、常に最新の状態に保つことが望ましいです。

セキュリティ領域のインシデントを分析する専門機関を持つシーイーシーでランサムウェア対策!

ネットワークを監視する

ランサムウェアは、感染したデバイスから他のデバイスやネットワークに拡散することがあります。そのため、ネットワークの状態を常に監視することが重要です。ネットワークの監視とは、ネットワーク上のトラフィックや通信内容などを分析し、異常な動きや攻撃の兆候を検知することです。ネットワークの監視を行うことで、ランサムウェアの侵入や拡散を早期に発見し、被害を食い止めることができます。

不審なメールへの警戒を徹底する

最後に、不審なメールへの警戒を徹底することも必要です。ランサムウェアは、添付ファイルやリンクを開くことで感染することが多くあります。そのため、メールには以下のような注意点を押さえておくことが大切です。

- 差出人のアドレスや署名が正しいか確認する

- 文面に誤字や不自然な表現がないかチェックする

- 急かされたり、恐れを煽られたりするようなメールには注意する

- 添付ファイルやリンクには安易にアクセスしない

- 不審なメールを受け取った場合は、専門部署や管理者に報告する

以上のように、不審なメールに対しては常に警戒心を持ち、安全でないと判断した場合は開かないようにしましょう。

ランサムウェアへの感染が疑われる場合

ランサムウェアへの感染が疑われる場合、最も大切なのは迅速かつ冷静な対応です。

以下の記事ではランサムウェアに感染してしまった場合の対処法について紹介しています。

万全のセキュリティ対策を講じるなら「CyberNEXT」にお任せ下さい

ランサムウェアに感染したらどうなるのか、企業が取るべき対策や事例を紹介しました。

ランサムウェアは、データの暗号化や漏洩などの重大な被害をもたらすサイバー攻撃です。そのため、企業は、事前に対策を講じることが必要です。

また、もしものことがおこってしまう前にセキュリティの専門家に相談しておくことも重要です。

ランサムウェアをはじめとしたサイバー攻撃は、企業にとって深刻な問題です。

業務・事業継続を脅かす攻撃から組織・企業を守るためには、セキュリティ対策が不可欠です。また、万が一攻撃された際、迅速な対応ができる体制を整えておくことも重要です。

シーイーシーでは各項目ごとに合ったサービスを提供していますので、サイバーセキュリティ対策ご検討の参考にしてください。またお困りごとがございましたら、弊社までお気軽にご相談ください。

関連サービス

セキュリティ関連のダウンロード資料はこちら

セキュリティ関連のイベントはこちら

ランサムウェア関連のよくある質問

ランサムウェアに感染したらどうすればいいですか?

もしもランサムウェアに感染した場合、初動でどんな対処をするかが重要です。

- 感染したデバイスはネットワークから遮断して隔離する

- 専門部署や専門家へ相談する

- 身代金の要求には応じない

- 感染による影響を確認する

- ランサムウェアの駆除と復旧

ランサムウェアに感染した疑いがある場合はあせらず慎重に行動するよう注意しましょう。

ランサムウェアの復旧までの期間は?

警視庁が発表した「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によるとランサムウェア発覚から復旧まで1週間から1か月未満かかった企業が全体の25%をしめていました。次いで1か月以上~2か月未満が16%となっていてランサムウェアによる被害は長期化する傾向にあるといえます。

ランサムウェアの感染時間は?

ランサムウェアの潜伏期間は一般的に15日~2か月程度と言われています。

組織のネットワークに潜入してからゆっくりと浸透していき、感染を十分拡大させてから攻撃を開始するパターンが多くみられます。

![[医療機関向け]サイバー&フィジカルセキュリティソリューション](https://ict-miraiz.com/wp-content/uploads/2022/07/catch_15869-1024x704.jpg)